Criptografía

Arte y técnica de escribir con procedimientos o claves secretas o de un modo enigmático, de tal forma que lo escrito solamente sea inteligible para quien sepa descifrarlo.

Para esta practica voy a utilizar una herramienta PGP es el acrónimo de Pretty Good Privacy (Privacidad Bastante Buena), un programa desarrollado por Phil Zimmermann que sirve para cifrar contenido y acceder a él mediante una clave pública y firmar documentos digitalmente para autentificarlos.

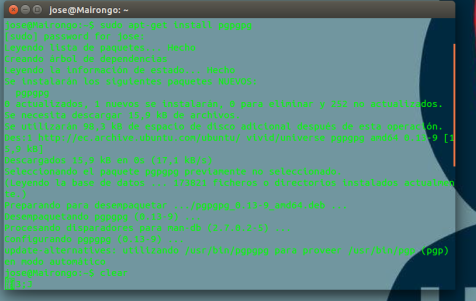

En mi caso estoy utilizando una distribucion de Linux que no trae instalada esta herramienta así que voy a descargarla.

Escribimos en una terminal lo siguiente poniendo anteriormente la clave root.

sudo apt-get install pgpgpg

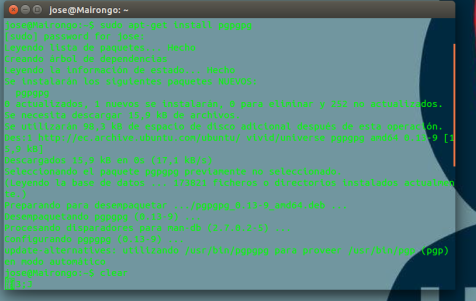

Esperamos a que se descargue y desempaquete la herramienta, como estoy utilizando la distro Ubuntu es de esta manera la instalación manual.

Ahora ya puedo utilizarla pero antes necesitamos saber.

Cómo funciona PGP

Intentando no ser demasiado técnico, hay que decir que PGP (Pretty Good Privacy) utiliza cuatro procesos distintos de cifrado (hashing, compresión de datos, cifrado de clave simétrica y cifrado de clave pública) que garantizan la seguridad desde el momento en que cifras un archivo, mensaje o documento y lo descifras. En el proceso de cifrado, se comprime el documento o archivo y se genera una clave aleatoria. Al enviar el paquete de datos se adjunta una clave cifrada con la clave del receptor, que en el momento de descifrar el archivo o documento, realiza el proceso inverso.

Procedimientos para Cifrar e Intercambiar llaves publicas.

Primero debemos crear nuestras claves «Publicas y Privadas» , de la siguiente manera:

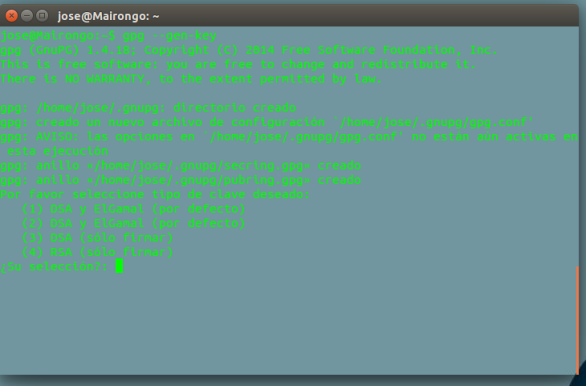

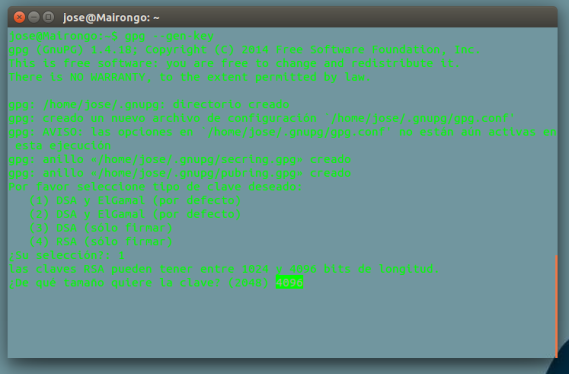

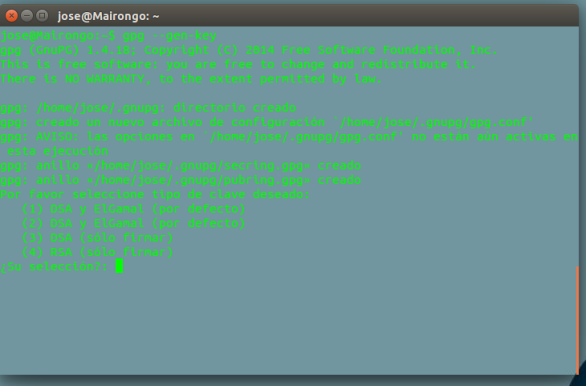

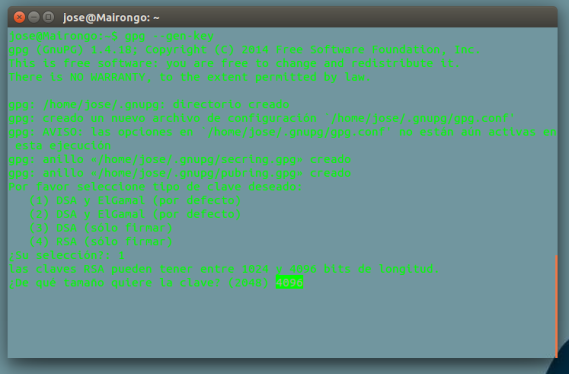

gpg –gen-key

Luego escogemos el tipo de claves que vamos a utilizar en mi caso escogeré la primera por defecto la cual creara una clave Privada y Publica.

Escogemos la longitud de la clave RSA que pondremos en Bytes que esta entre 1024 y 4096 ponemos la máxima longitud.

Fecha de duracion de nuestra clave:

en mi caso mi clave va a tener una valides de dos semanas «2W».

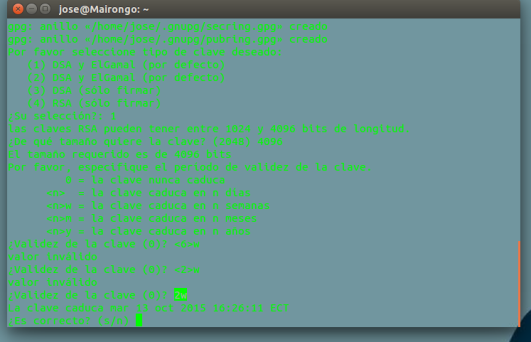

en mi caso mi clave va a tener una valides de dos semanas «2W».

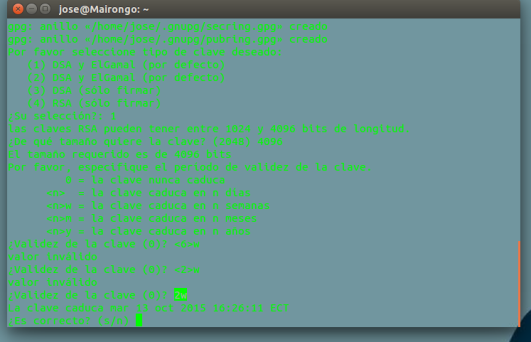

Ahora nos pedira ingresar información nombre y apellido ,comentario y la direccion de mail. confirmamos nuestro datos una ves ingresados “V“.

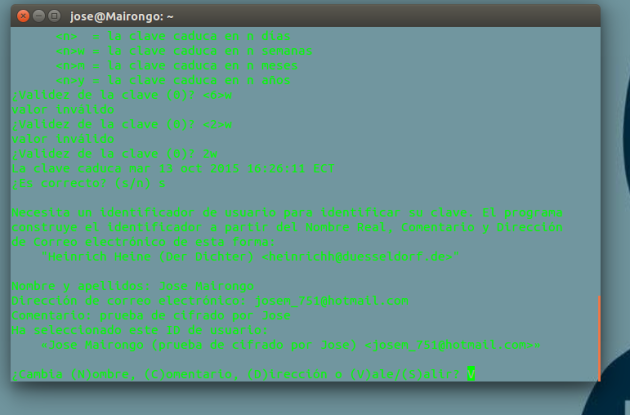

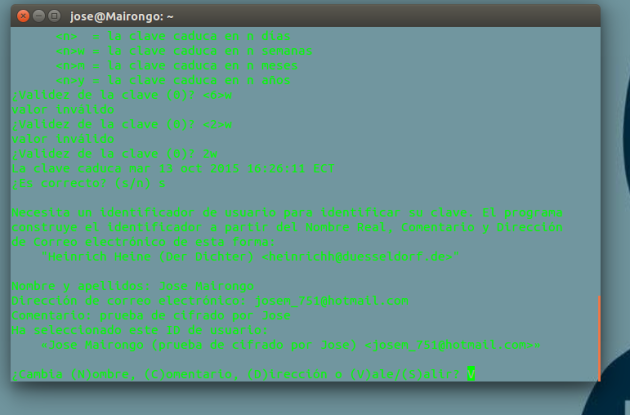

Esperamos un cierto tiempo hasta que se generen las claves que utilizaremos para el intercambio luego de esto nos solicitara una frase o clave para crearla la introducimos y confirmamos.

Para poder comunicarse con otros, el usuario debe intercambiar las claves públicas. Para obtener una lista de las claves en el fichero («anillo») de claves públicas, se puede usar la opción de la línea de órdenes «gpg –list-keys«. o bien «gpg -k».